標的型攻撃を防ぐには「出口対策」が必要です。

出口部分のセキュリティ対策で被害を最小限に抑えることができます。

| 1位 | 標的型攻撃による情報流出 |

|---|---|

| 2位 | ビジネスメール詐欺による被害 |

| 3位 | ランサムウェアによる被害 |

| 4位 | サプライチェーンの弱点を悪用した攻撃の高まり |

| 5位 | 内部不正による情報漏えい |

※出典:IPA情報処理推進機構「情報セキュリティ10大脅威 2019」

※1 出典:NICT NICTER 観測レポート2018

※2 IPA情報処理推進機構調べ

| 入口対策 | マルウエアを自社のネットワーク内部へ侵入することを防ぐ対策⇒ファイアウォール、UTM、アンチウィルス |

|---|---|

| 内部対策 | 自社ネットワーク内で怪しいマルウェアを 検知、停止する対策⇒サンドボックス、EDR |

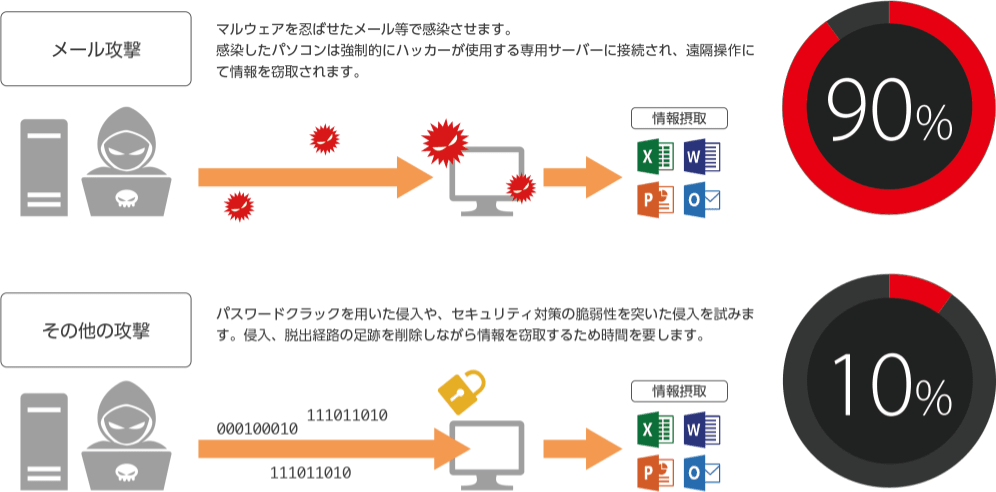

しかし、従来の2つの対策では、巧妙化する未知のマルウェアを防ぎきれません。新しいウイルスパターンが認知されなかったり、攻撃者間通信を遮断できなかったり不安要素が多く、莫大(ばくだい)な労力や費用がかかることがあります。標的は大きな企業だけではなく、中小企業も大企業間の取引情報を狙って標的にされるケースが増加してます。

従来の対策では、巧妙化する未知のマルウェアの感染を防ぎきれない!

中小企業も狙われている。

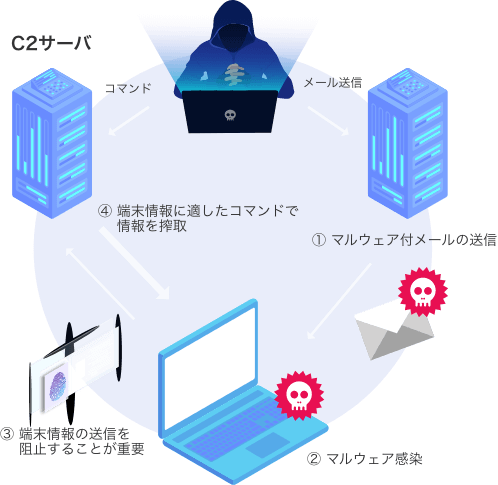

C2サーバから遠隔操作で感染PCと接続され情報窃取(情報漏えい)されます。

従来の対策は外部からの攻撃や侵入を想定して入口対策や内部対策を実施しておりますが、社外への情報流出を防ぐには出口対策が必要となります。出口対策をしっかり行っておけば、万が一入口が突破されたとしても、出口の段階で機密情報等の漏洩を防ぐ事ができます。

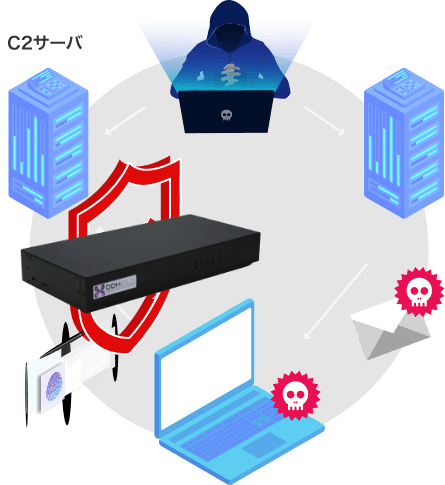

「DDHBOX」があれば、出口対策を強化することができます。

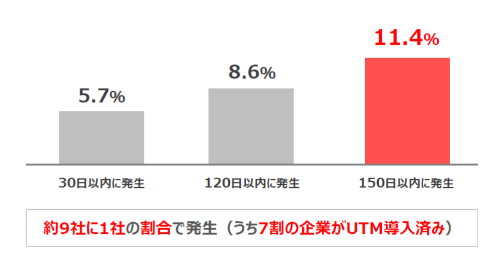

「DDHBOX」を設置した企業の内、設置から150日経過して、約9社に1社で悪意のある通信を検知しアラートが発生。その企業の内7割の企業が「入口対策」のUTMを導入済みでした。 「入口対策」や「内部対策」だけで検知することができなかったことになります。

DDHBOXは、即時に不正通信を検知して自動ブロック!

ネットワーク内に設置するだけで悪意のある攻撃から企業の情報資産を守ります。

社内ネットワークに「DDHBOX」を設置するだけで、不正通信の検知・遮断・通知を全て自動で行います。

友人の監視サービス(SOCなど)と比較した場合、低コストでサービスの利用が可能です。機械が自動的に検知・遮断するため、運用にかかる人件費の削減にもなります。

万が一サイバー攻撃を受けた場合は調査・対策の費用に年間300万円までサイバー保険を適用可能です。